SSL-Zertifikate sind aus dem Internet nicht mehr wegzudenken. Bei Websites sind sie Pflicht, wenn Logindaten, Passwörter oder personenbezogene Daten in irgendeiner Form übermittelt werden. Dem Besucher signalisieren sie, dass seine Daten verschlüsselt übertragen werden, und bei Zertifikaten mit Company Validation oder Extended Validation kann er sehen, für welche Firma sie ausgestellt sind.

Wie wird sichergestellt, dass ein SSL-Zertifikat tatsächlich von genau der Firma beantragt wurde, auf deren Website es installiert ist? Für einen Betrüger, der zum Beispiel Besucher einer Bank auf eine gefälschte Website umleiten möchte, wäre es natürlich eine große Hilfe, wenn er auch das SSL-Zertifikat der Bank auf seiner Website vorzeigen könnte! Um das zu verhindern, prüft jeder öffentliche Zertifikatsaussteller (Certificate Authority) durch eine Validierung die Echtheit des Antragstellers. Diese Validierung hat in der Vergangenheit nicht immer hunderprozentig funktioniert. Der bekannteste Fall: Symantec hat in der Vergangenheit unberechtigterweise Zertifikate für google.com ausgestellt (worauf Google Symantec und seinen Tochterunter-nehmen das Vertrauen entzogen hat).

Google hat als Browserhersteller natürlich ein starkes Mittel, einem Zertifikatsaussteller das Vertrauen zu entziehen: Google muss nur seinem Browser beibringen, bei allen solchen Zertifikaten die Fehlermeldung Nicht vertrauenswürdig! anzuzeigen. Diese Möglichkeit haben nur wenige. Was kann man aber als normaler Zertifikatsanwender tun, um sich gegen das unberechtigte Ausstellen von Zertifikat für seine Domain zu wehren?

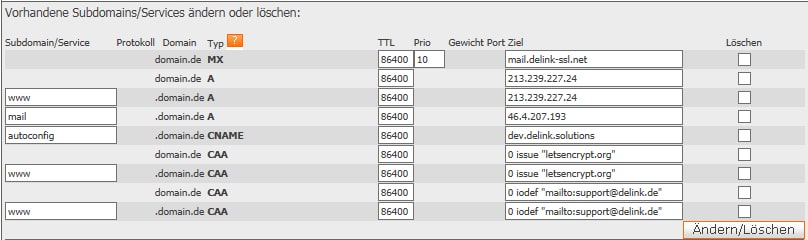

Eine vorbeugende Möglichkeit ist es, in der DNS seiner Domain anzugeben, welchem Zertifikatsaussteller man erlauben möchte, SSL-Zertifikate für diese Domain auszustellen. Das kann man durch sogenannte CAA-Records erreichen. Hier ein Beispiel im DNS-Editor bei deLink:

Der Eintrag

domain.de CAA 0 issue „letsenrypt.org“

sagt aus, dass nur der Zertifikatsaussteller Let’s Encrypt berechtigt sein soll, SSL-Zertifikate für domain.de auszustellen. Der Eintrag

domain.de CAA 0 iodef „mailto:support@delink.de“

sagt aus, dass alle anderen Zertifikatsaussteller eine Email an support@delink.de schicken sollen, wenn ein SSL-Zertifikat für domain.de bei ihnen beantragt wird. Das gleiche soll für www.domain.de gelten. Durch einen Eintrag

domain.de CAA 0 issuewild „letsencrypt.org“

kann man auch angeben, dass die Berechtigung für die Domain und alle ihre Subdomains gelten soll. Eine Liste mit Bezeichnungen der verfügbaren Zertifikatsaussteller wird u.a. von Mozilla geführt.

Zu beachten ist, dass CAA-Records nur Empfehlungen an die öffentlichen Zertifikatsaussteller darstellen. In wie weit sich die Aussteller daran halten, wird die Zukunft zeigen. Auf jeden Fall stellen CAA-Records einen gewissen, wenn auch keinen absoluten Schutz gegen das unberechtigte Ausstellen von Zertifikaten dar. Bei wichtigen Domains sollte man sich diese Schutzmöglichkeit nicht entgehen lassen.